Armando tu PC Debido a que muchas personas tienen la necesidad de armar ellos mismos su PC, o simplemente les gustaria saber hacerlo, aqui le traemos casero una guia paso a paso de como armar su PC.. (blog de antony no se hace responsable por posibles daños a su hardware, por eso recomendamos que trate de no quemar, romper, pisar, mojar, doblar, babear, martillar o sentarse en su nuevo hardware).

Adicionalmente, añadiremos algunos consejos para que tu PC quede medianamente ordenado.

Ingredientes:

- Gabinete

- Fuente de poder (si el gabinete no trae una)

- Placa madre

- Procesador

- Disipador (en caso que tu procesador sea OEM o simplemente quieras algo mas eficiente)

- Memoria ram

- Tarjeta de video (no confundir con tarjeta de TV)

- Disco(s) duro(s)

- Disquetera

- Unidades Opticas (lectores de CD/DVD o grabadores de CD/DVD)

- Ventiladores adicionales (opcional)

- Surtido de cables

Herramientas

- Alicate

- Atornillador y Desatornillador.

Si no se tiene un desatornillador a mano, el lector puede optar a usar el atornillador poniendo cuidado en girarlo en sentido contrario.

Comenzamos.. primero sacamos las tapas laterales y lo dejamos mas menos así:

Luego tenemos que poner los soportes para la placa.. (puede variar segun el modelo del gabinete)

NOTA: puse este paso por que ya ha pasado que algunos pajaritos ponen la placa apernada directo al gabinete.

Primero presenten la placa en el gabinete para saber bien donde poner los soportes.

(gabinete esta es placa, placa este es gabinete.. ya estan presentados :sconf )

Traten de poner todos soportes que correspondan a la placa, para que quede firme en el gabinete

CONSEJO PARA EL ORDEN: desde ya vean si es posible ordenar los cables que trae el gabinete, revisar en que lugar quedaran los conectores de la placa y tratar de acercar los cables al lugar que le corresponde. lo mejor que se puede hacer es pasar los cables por atras.

Los cables de colores son los del panel frontal, en la posicion que estan ahora llegan justo a la placa y no molestan para nada, Los cables de la derecha son de USB y FIRE WIRE, hay un hoyito ahi en el gabinete y salen justo donde deben conectarse a la placa, en este caso fue suerte que el gabinete tenga un hoyo ahi, pero siempre hay como ingeniarselas para tener todo ordenado.

Con los soportes listos pasamos a montar la fuente de poder o PSU (esto es solo en caso que el gabinete no venga con fuente de poder)

Como ven, la distribución de los hoyitos para apernar la fuente solo permite que se ponga de una manera, no hay como confundirse.

Ya tenemos listos los soportes de la placa y la fuente de poder, ahora tenemos que poner la “latita” que viene con nuestra placa madre, y ojo que hay que ponerla desde adentro del gabinete.

Ahora nos vamos a jugar con la placa. lo primero que pondremos es el procesador pero si la placa tiene algun accesorio lo instalaremos antes. En este caso, la DFI Lanparty que estamos usando de ejemplo tiene un módulo de audio Karajan.

Puestos los add-ons, seguimos con el procesador. Para instalar el procesador o CPU, fíjense en que éstos siempre tienen “marcas guias” para saber cuál es la posición correcta a la hora de insertar el procesador en el socket.

NOTA: cuidado en este paso, fíjense bien en las “marcas guia”, muchas personas dañan sus procesadores por un mal montaje.

Ahora vamos a poner el disipador. en este caso usaremos un bigthypoon, si usaran el ventilador que trae su procesador, este trae un manual para su instalacion, siganlo paso a paso..

Primero ponemos el adhesivo en uno de los soportes, pero solo usaremos el pegamento en la parte que quedara en el soporte, el otro lado quedara tal como está, ya que no queremos que eso quede pegado de por vida a nuestra placa.

Luego ponemos los pernos de anclaje. sin golillas ni nada.

NOTA: también se puede usar el anclaje plastico que trae la placa y se ahorran este paso.

Montamos el disipador sobre el procesador, ponemos el soporte y lo apernamos.

NOTA: la golilla y la tuerca que estan entre la placa y el soporte son opcionales. solo estan ahi para facilitar el montaje ya que asi la parte del soporte que queda detras de la placa no se movera mientras terminamos de apernar el disipador

La fuerza con la que se apreta el anclaje queda a criterio del usuario, no debe quedar suelta por que bajaria el rendimiento del disipador ni tampoco demasiado apretada ya que podria dañar algo.

Ya que esta listo el procesador con su disipador, instalaremos las memorias. Debemos ver que las memorias tienen “marcas guias” como los procesadores, pero en este caso son unas muescas en la memoria

que hacen que solo puedan conectarse de un modo, si la memoria no entra facilmente, revisen si esta en la posicion correcta.

Cuánta fuerza aplicar, cómo y dónde, se muestra a continuación..

Ya montadas las memorias deberian quedar asi.

En la actualidad todas las placas soportan dual-channel y la manera de activarlo es poniendo las memorias en los slots del mismo color (esto puede variar dependiendo de la placa madre)

Con el procesador el disipador y las memorias listas vamos a poner la placa en el gabinete..

Apernamos la placa al gabinete, no apretar los pernos de inmediato, solo sobreponerlos, una vez que todos los pernos calzen en su lugar dar el apriete final

Apernada la placa procedemos a conectar los cables a la placa, empezando por el conector ATX que en este caso es de 24 pines.

Luego el conector de 4 pines.

Listo

Seguimos con el panel frontal y los accesorios como audio, USB y FireWire frontal

En este caso, el gabinete tiene el cable de audio frontal con el conector completo en una sola pieza, en otros casos el conector “AC’97″ viene separado, para conectarlo correctamente hay que ver el manual de la placa madre.

Conectando ventilador frontal y panel frontal.

Hay que ir tratando siempre que los cables queden ordenados

Ya que el panel frontal varia en cada placa para conectarlo deben usar el manual de su placa madre, ahi indica el orden correcto de los cables

en el panel frontal estan las conexiones para:

- Luz de uso del disco duro

- Luz de encendido

- Conector “reset”

- Conector “power”

- Conector “speaker” (parlante del gabinete)

(puede haber mas conexiones en el panel frontal, eso depende del modelo de la placa madre y del gabinete, generalmente no se usan todos los conectores.)

Una vez que todos los cables de poder y el panel frontal estan listos.. instalaremos los discos duros..

¿Por qué los discos duros primero y no la tarjeta de video u otra cosa? Es fácil: en la gran mayoria de los gabinetes (no es el caso de este gabinete) los discos duros quedan en frente de la tarjeta de video. y es muy probable que la tarjeta estorbe a la hora de poner los discos

Montamos las guias que trae el gabinete para los discos duros.

Los conectores SATA, tanto el de poder como el de datos solo pueden ser conectados de una manera, no hay forma de cometer una bestialidad.

No se debe forzar el conector por ningun motivo, el siguiente video ilustra la manera de hacerlo.. adelante estudios.

En los discos duros IDE cambia un poco la cosa, pero no demasiado.. el conector IDE normalmente tiene una muesca, lo que hace que tambien tenga una sola posicion. al igual que el molex (conector de poder) solo entra en una posicion, pero para que esten seguros, el cable rojo del molex siempre queda junto con la marca en el conector IDE (que en este caso es la linea blanca del BUS IDE)

Vamos a poner los dispositivos Opticos, esto es mas bien simple, buscar una bahia donde se quiera instalar el grabador o lector e insertalar y apernarla o usar el sistema toolfree como en este caso

NOTA: en algunos gabinetes los dispositivos opticos topan con la placa madre si se instalan en la bahias inferiores. se recomienda ponerlos en un lugar donde no topen con nada y que facilite el orden de los cables.

Por si aún tienen dudas, siempre los cables, tanto IDE como Floppy tienen una marca en un lado, en este caso una marca roja, eso indica que ese lado debe conectarse al “PIN 1″ de la unidad optica, y siempre tiene marcado donde va el “PIN 1″ a veces un poco escondido, pero siempre esta marcado.

El molex, tal como en los discos duros, sólo se puede conectar en una posición:

Otra cosa importante, todas las unidades IDE tienen un selector con las opciones “master”, “slave” y “cable select”. eso se usa cuando tenemos 2 dispositivos conectados al mismo cable IDE.. uno debe estar en “master” y el otro en “slave”

Seguimos con la disquetera. El caso es el mismo que el descrito antes, el cable tiene una marca y la disquetera tiene otra y deben coincidir, en caso que conecten el cable al reves la luz de la disquetera estara permanentemente encendida, la solucion es tan simple como volver el cable a la posición correcta.

Luego el cable de poder, que también tiene una sola posicion:

Ahora ponemos los dispositivos faltantes, empezando por la VGA. Al instalar la tarjeta de video debemos hacerlo suavemente y sin forzarla, pero debemos asegurarnos de que quede bien puesta. ya que si no hace contacto completamente dentro del conector puede causar problemas.

Finalmente anclamos o apernamos la VGA al gabinete

Ya falta poco.. ahora vamos con los cachureos como por ejemplo un ventilador extra de 120mm para sacar aire del gabinete.

Lo ponemos en su lugar y finalmente lo aseguramos

NOTA: los ventiladores soplan en un solo sentido, depende de como se orienten. lo ideal es poner un ventilador en el frente del gabinete que meta aire fresco y uno en la parte trasera que saque el aire caliente.. asi se produce un flujo que nos ayuda a tener unas temperaturas dentro de un rango aceptable. en este flujo tambien influye mucho el que tengamos nuestros cables ordenados.

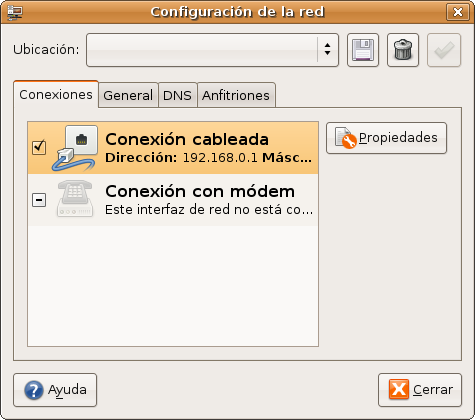

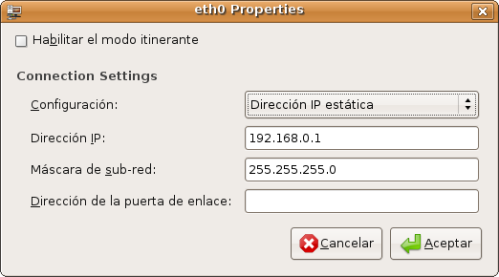

Instalamos una tarjeta de red PCI, siguiendo el mismo procedimiento que con la vga y nos aseguramos de que esta bien instalada, hasta el fondo del slot.

Ya con todo montado y pasando los cables por detras del gabinete la cosa deberia verse mas menos asi.

Dejamos todo el desorden en la parte de atras.

Todo este “orden” no es solo por ser maniático, sucede que mientras menos maraña de cables se tenga, mejor flujo de aire dentro del gabinete y ademas es más comodo sacar o poner alguna pieza despues del armado.

Tenemos todo listo y podemos poner la tapa de la parte de atrás (con cuidado y sin aplastar los cables). Luego conectamos todo:

Revisamos si todo enciende bien, si las luces del disco duro y la de encendido funcionan..

Listo tu PC ya esta armado y funcionando. ahora puedes cerrarlo por completo. Sólo falta instalar el sistema operativo y ponerse a disfrutar de

http://www.blogger.com/.